Da alcune settimane si sta intensificando la diffusione di ransomware veicolato tramite messaggi di posta elettronica certificata PEC, in parte muniti di regolare firma digitale. Sono messaggi che provengono da indirizzi come 531608465@legalmail.it, 409018@legalmail.it ma anche domini personalizzati e inviati tramite posta-certificata@legalmail.it o posta-certificata@sicurezzapostale.it

Da alcune settimane si sta intensificando la diffusione di ransomware veicolato tramite messaggi di posta elettronica certificata PEC, in parte muniti di regolare firma digitale. Sono messaggi che provengono da indirizzi come 531608465@legalmail.it, 409018@legalmail.it ma anche domini personalizzati e inviati tramite posta-certificata@legalmail.it o posta-certificata@sicurezzapostale.it

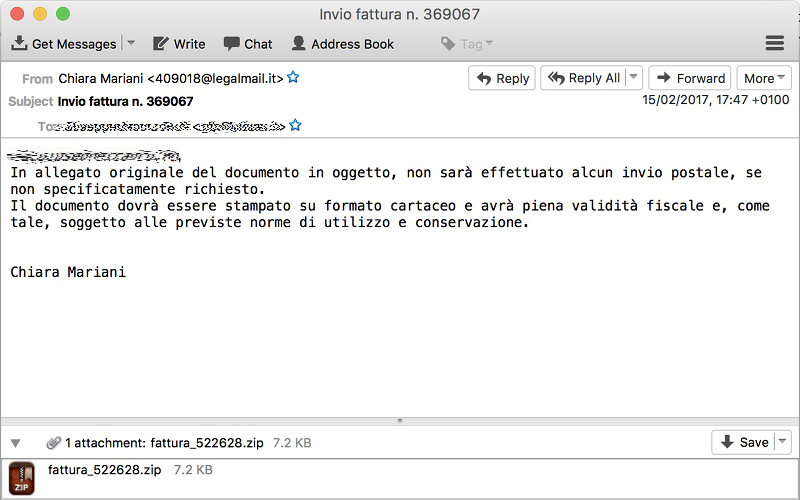

Il testo del messaggi di posta elettronica certificata contenente il ransomware è il seguente:

In allegato originale del documento in oggetto, non sarà effettuato alcun invio postale, se non specificatamente richiesto.

Il documento dovrà essere stampato su formato cartaceo e avrà piena validità fiscale e, come tale, soggetto alle previste norme di utilizzo e conservazione.

I messaggi di posta PEC hanno come oggetto “Invio fattura n. _________” con numeri diversi per ogni vittima o campagna (es. “Invio fattura n. 369067”) e contengono un allegato archivio ZIP, in genere con un nome tipo “fattura_522628.zip” (il numero può variare).

L’archivio ZIP contiene un file in javascript con un nome sulla falsariga di “fattura_522628.js” che contiene il vero e proprio dropper, cioè la parte di criptovirus che si occupa di scaricare il ransomware da siti remoti ed avviarlo sul PC della vittima.

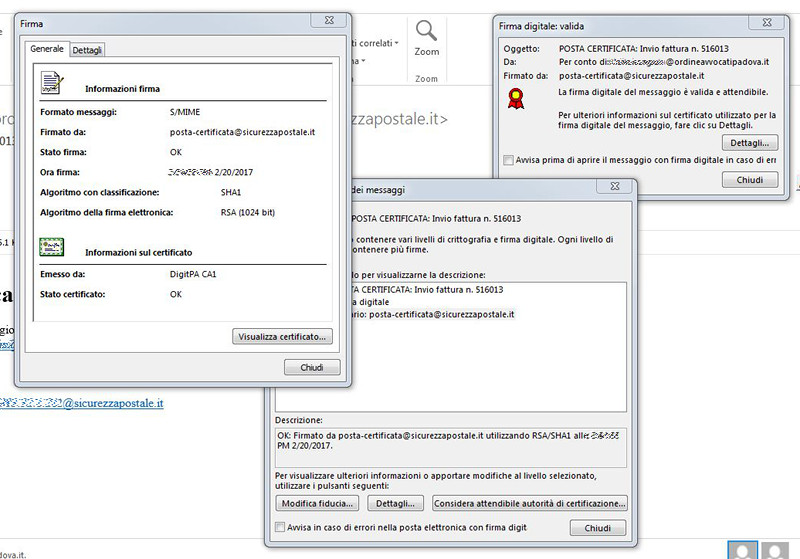

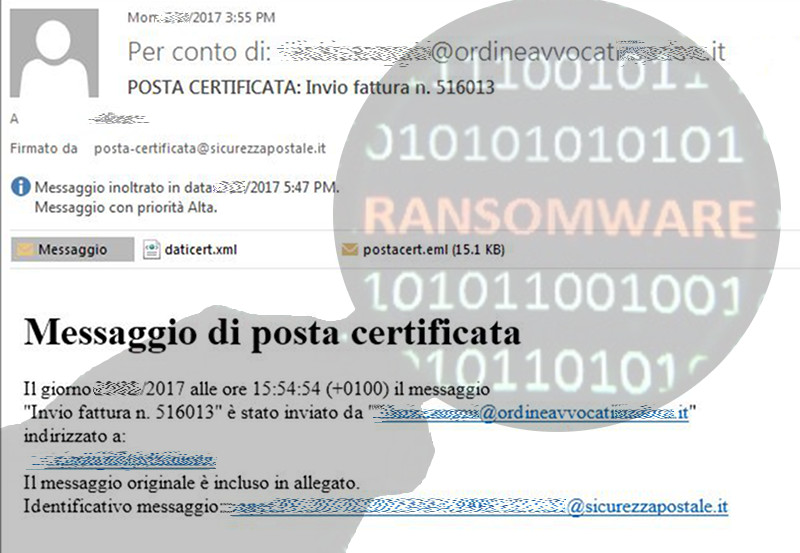

In alcuni casi, l’email PEC è regolarmente firmata tramite firma digitale, come nel caso del cryptovirus inviato mediante servizio PEC “posta-certificata@sicurezzapostale.it”, di cui abbiamo ricevuto un sample con firma elettronica certificata valida e autentica. Ci sono stati già in passato altri casi di malware, virus e trojan distribuiti tramite SPAM via PEC, Posta Elettronica Certificata. Non è ancora chiaro come avvenga la diffusione, certamente la PEC non fa altro che garantire il contenuto e la data d’invio nel momento in cui il mittente – o chi per esso – esegue un invio tramite protocollo SMTP utilizzando le credenziali assegnategli. Non c’è firma digitale o identificazione certa del mittente, quindi potenzialmente qualunque malware entri in possesso delle credenziali di Posta Elettronica Certificata di una vittima può inviare PEC al posto suo.

In alcuni casi, l’email PEC è regolarmente firmata tramite firma digitale, come nel caso del cryptovirus inviato mediante servizio PEC “posta-certificata@sicurezzapostale.it”, di cui abbiamo ricevuto un sample con firma elettronica certificata valida e autentica. Ci sono stati già in passato altri casi di malware, virus e trojan distribuiti tramite SPAM via PEC, Posta Elettronica Certificata. Non è ancora chiaro come avvenga la diffusione, certamente la PEC non fa altro che garantire il contenuto e la data d’invio nel momento in cui il mittente – o chi per esso – esegue un invio tramite protocollo SMTP utilizzando le credenziali assegnategli. Non c’è firma digitale o identificazione certa del mittente, quindi potenzialmente qualunque malware entri in possesso delle credenziali di Posta Elettronica Certificata di una vittima può inviare PEC al posto suo.

Nel momento in cui l’allegato ZIP viene aperto, che spesso gli antivirus non identificano prontamente, il codice del “downloader” (simile ai “dropper” ma con la differenza che scarica il “payload” da remoto e non lo contiene all’interno) si connette a un sito esterno da cui scarica il payload che infetta il PC e avvia il ransomware vero e proprio, o “payload”, che procede a cifrare i documenti mediante il cryptovirus TorrentLocker lasciando poi un messaggio sul PC della vittima, in file “COME_RIPRISTINARE_I_FILE.txt” lasciati nelle cartelle criptate:

=======================================================

!!! abbiamo criptato vostri file con il virus Crypt0L0cker !!!

=======================================================I vostri file importanti (compresi quelli sui dischi di rete, USB, ecc): foto,

video, documenti, ecc sono stati criptati con il nostro virus Crypt0L0cker.

L’unico modo per ripristinare i file è quello di pagare noi. In caso contrario,

i file verranno persi.Per recuperare i file si deve pagare.

Al fine di ripristinare i file aperti nostro sito

http://x5sbb5gesp6kzwsh.homewind.pl/p8o93t60.php?user_code=_______&user_pass=____

e seguire le istruzioni.Se il sito non è disponibile si prega di attenersi alla seguente procedura:

1. Scaricare e installare TOR-browser da questo link: https://www.torproject.org/download/download-easy.html.en

2. Dopo l’installazione eseguire il browser e digitare l’indirizzo: http://xiodc6dmizahhijj.onion/p8o93t60.php?user_code=____&user_pass=____

3. Seguire le istruzioni sul sito.========================================================

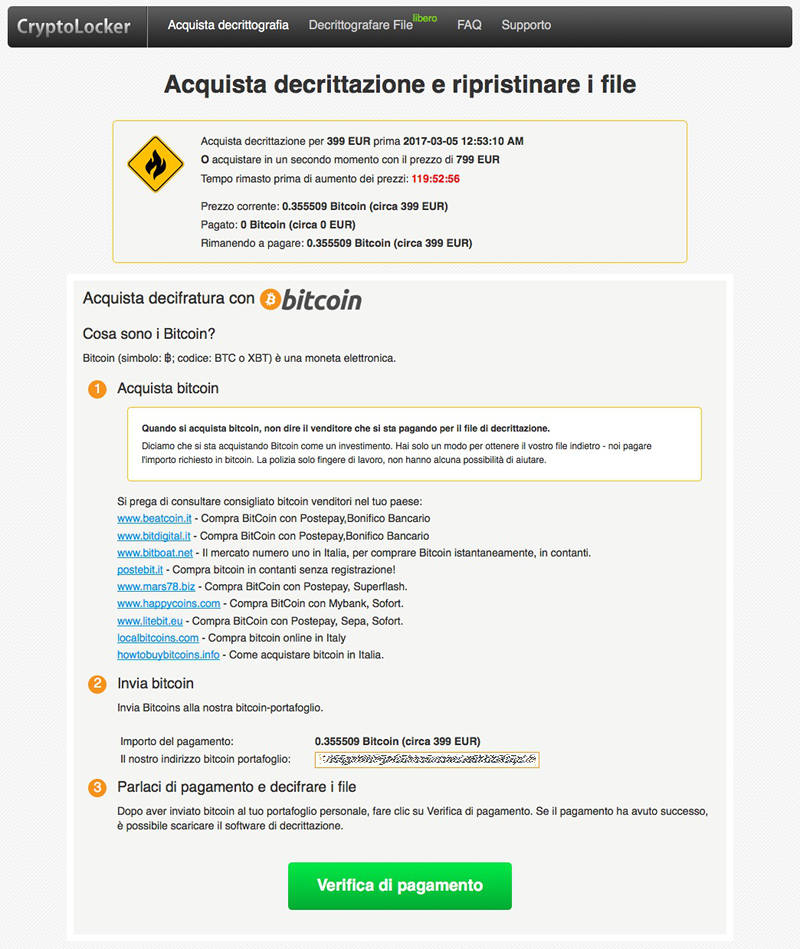

Accedendo tramite la rete anonima Tor all’indirizzo indicato, si ottiene la pagina con la richiesta di riscatto di 399 euro in bitcoin, dal titolo fuorviante “CryptoLocker” nonostante si tratti di cryptovirus “TorrentLocker”.

Per chi è interessato ad approfondire l’infezione con il malware Torrentlocker descritto, che su Tor Browser si cammuffa da CryptoLocker o meglio da Crypt0l0cker con lo ‘0’ al posto della ‘o’, abbiamo caricato su Hybrid Analysis il downloader javascript offuscato e il payload del ransomware Torrentlocker legato alla campagna d’invio via PEC, originariamente contenuto al link http://nautica.]lauraramperez.com/wp-conf.nji. Ringraziamo l’amico Luca e tanti altri contributor che hanno fornito sample da analizzare tramite la pagina di segnalazione ransomware o direttamente via email.

Il certificato con il quale vengono firmate le mail contenenti il trojan è il seguente, tra l’altro molto simile ad altri segnalati in passato relativamente a campagne di spam tramite PEC, Posta Elettronica Certificata:

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 3632 (0xe30)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=IT, O=DigitPA, OU=Ufficio interoperabilita’ e cooperazione, CN=DigitPA CA1

Validity

Not Before: Sep 23 08:21:35 2014 GMT

Not After : Sep 23 08:21:35 2017 GMT

Subject: CN=Posta Certificata Namirial S.p.A., O=Namirial S.p.A., C=IT

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (1024 bit)

Modulus:

00:9a:07:a8:a5:67:e0:a7:11:01:ae:ef:f5:bf:14:

82:ef:62:c5:b9:13:24:7a:ad:10:96:76:7b:8c:c2:

4a:97:3f:26:aa:cb:f3:ba:c5:05:14:f0:3a:0e:fa:

7b:72:85:9f:1f:7a:c9:7b:24:b7:78:05:81:96:28:

26:7b:71:ee:37:22:57:06:b6:64:92:13:d5:44:50:

eb:d6:c4:ea:98:d4:6e:9c:91:98:2a:4e:0b:68:df:

83:bb:3e:f5:66:e5:fe:31:57:ac:dc:c2:05:71:af:

3d:7a:ab:19:03:a4:9a:a3:0c:33:bf:3b:6d:48:2a:

05:ad:a3:f9:e1:89:b8:4c:95

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Certificate Policies:

Policy: 1.3.76.16.3.1.1

CPS: http://www.digitpa.gov.it/manuali-operativiX509v3 Subject Alternative Name:

email:posta-certificata@sicurezzapostale.it

X509v3 Key Usage:

Digital Signature

X509v3 Authority Key Identifier:

keyid:FE:22:B7:24:E3:4F:27:D9:05:E0:CC:B8:BD:DE:F4:8D:23:FD:2F:D9X509v3 Subject Key Identifier:

2F:28:44:AA:EC:2D:0C:1B:CE:A8:99:90:52:AA:06:B8:F7:C4:DB:1D

Signature Algorithm: sha1WithRSAEncryption

66:3d:3c:3b:f3:0a:bb:e4:2a:39:9e:39:7a:c9:63:2d:0d:3f:

61:63:4e:35:dc:5a:ba:c0:f0:10:1c:a5:35:3e:9e:1d:8f:9c:

8a:2d:93:7d:52:ca:80:2d:e6:dc:f6:fa:ef:88:b6:a5:9b:e8:

69:25:f0:f3:e0:b7:e8:e6:2d:f3:2c:26:11:ca:e3:ef:aa:db:

fe:4a:92:b8:fb:eb:e2:03:56:b0:5d:e6:1a:2e:22:46:d3:46:

11:09:b2:00:30:9b:4a:01:c1:f3:5d:76:73:16:63:c1:ae:6f:

b7:64:e4:5f:94:e8:40:b7:07:91:17:f6:1f:2d:b9:88:dd:2f:

36:a3:a5:7f:16:41:a0:28:d0:b4:ec:77:13:cc:af:d1:5f:bf:

03:d3:1a:60:51:60:23:10:48:3e:f9:ca:ab:42:4c:2b:2b:02:

65:79:58:c9:7f:9d:25:b0:be:99:cf:ad:aa:4d:09:1e:ab:b0:

d5:f0:5a:bd:67:fe:7d:d5:31:22:43:19:c6:59:b1:71:85:bf:

47:48:20:46:71:83:4b:64:45:bc:ee:68:f3:8d:64:96:71:d5:

19:0c:85:25:9c:17:8a:05:51:0f:e4:47:1b:b3:b1:1b:4c:a3:

66:b1:6b:56:ae:68:89:92:75:54:f1:3a:36:16:58:3b:60:df:

9d:ec:15:c8Certificate:

Data:

Version: 3 (0x2)

Serial Number: 120015008 (0x72748a0)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=IE, O=Baltimore, OU=CyberTrust, CN=Baltimore CyberTrust Root

Validity

Not Before: Jan 14 16:29:56 2011 GMT

Not After : Jan 14 16:28:50 2018 GMT

Subject: C=IT, O=DigitPA, OU=Ufficio interoperabilita’ e cooperazione, CN=DigitPA CA1

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:99:9f:a4:28:4a:23:54:47:72:e0:7d:f3:ab:af:

e7:9f:0f:8a:36:d0:a0:b2:35:af:7e:a0:cf:ca:f8:

58:81:6a:5d:50:2d:6d:e5:dd:1d:5d:f2:a3:7a:2f:

e1:57:55:92:07:15:f7:da:fa:f7:6e:9c:0e:6f:df:

b4:33:53:4b:7e:b4:08:b4:c3:e7:55:8a:c2:7d:96:

cf:3a:3a:d8:22:4b:d2:99:d0:99:8b:5e:54:8b:46:

4d:2d:2c:3f:7e:e6:32:8f:47:95:e2:47:89:97:44:

dd:85:49:bd:59:88:36:f1:0d:f1:83:a7:cb:c6:ca:

7b:51:de:c4:cb:92:95:f0:93:bd:09:fc:6b:ab:02:

1a:59:fa:89:2c:db:00:ed:fb:bd:dd:52:08:b9:54:

96:16:0d:e8:60:f4:19:eb:3d:c1:c4:8d:e0:88:74:

43:38:e7:df:82:07:e7:49:7b:7e:b6:54:d6:25:e4:

11:25:dc:2e:d7:08:07:88:a4:8d:5c:55:1d:92:b8:

ee:ba:a2:b6:07:69:dc:ee:d1:b3:9d:6c:de:80:1f:

10:03:68:8b:81:d3:01:d8:d6:a2:94:44:5e:2b:2b:

be:67:c7:46:bc:26:dd:4e:45:0e:6c:2d:55:a9:be:

d8:f8:ec:2f:b1:4b:ce:96:fd:b7:52:56:3f:4f:1c:

15:77

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints: critical

CA:TRUE, pathlen:0

X509v3 Certificate Policies:

Policy: 1.3.6.1.4.1.6334.1.0

CPS: http://cybertrust.omniroot.com/repository.cfm

Policy: 1.3.76.16.3.1X509v3 Key Usage: critical

Certificate Sign, CRL Sign

X509v3 Authority Key Identifier:

keyid:E5:9D:59:30:82:47:58:CC:AC:FA:08:54:36:86:7B:3A:B5:04:4D:F0X509v3 CRL Distribution Points:

Full Name:

URI:http://cdp1.public-trust.com/CRL/Omniroot2025.crlX509v3 Subject Key Identifier:

FE:22:B7:24:E3:4F:27:D9:05:E0:CC:B8:BD:DE:F4:8D:23:FD:2F:D9

Signature Algorithm: sha1WithRSAEncryption

26:6d:44:e0:d6:4d:eb:a7:bc:87:0d:4c:4d:cf:0b:79:fc:10:

cc:22:fc:cb:0a:a9:12:63:7f:e5:53:0e:ec:d5:66:2f:8a:c2:

c9:af:01:68:05:3e:f6:83:2c:0f:ad:57:1f:c4:cf:3e:90:b3:

14:26:f4:3d:aa:a1:d2:69:0e:b4:51:6d:15:85:4c:f7:91:94:

ef:12:22:da:dc:dc:6a:a4:d5:60:c6:cf:9f:75:27:2c:91:7e:

8a:a7:c8:b5:c6:2f:70:7f:64:ee:54:f9:88:cb:3d:06:94:8e:

2f:93:c5:e0:75:20:78:04:e1:a8:d0:d3:ff:13:0d:5c:fb:d3:

55:79:4d:1f:93:96:5e:4a:a0:73:2f:a6:9e:00:1d:6a:96:a7:

9f:1d:57:27:73:05:78:ec:32:26:34:e2:f9:8a:21:f8:4f:8e:

0d:b5:48:d3:76:9a:71:1b:70:94:ac:92:75:27:78:e0:58:cd:

e2:84:23:90:0e:de:57:39:1b:21:cc:8f:64:81:f2:6a:27:7e:

6f:97:58:41:25:0f:2e:f4:d0:15:b2:80:a1:e5:d2:fa:2c:99:

98:de:b2:a3:db:95:5f:09:17:c0:91:86:44:8a:29:46:cb:09:

54:c2:6e:8e:6c:2a:91:38:5e:ca:99:7b:ae:9e:0b:a2:d3:98:

2e:87:22:cb

La fonte dell’articolo: Attenzione, il ransomware Crypt0l0cker arriva via PEC è: Ransomware Blog.